Примеры контекстного анализа в Sensa

В облачной системе Sensa срезы подвергаются нескольким видам анализа.

Сначала анализируются отдельные срезы системы (контекст среза). Задача данного этапа — классифицировать все объекты, которые входят в один срез. Для этого применяется ряд методов, в том числе индуктивно-обученные классификаторы («decision tree»), «белые списки» (whitelisting), анти-руткит технологии, механизм выявления похожих объектов («задача k-ближайших соседей»). Помимо статических характеристик объектов на данном этапе используются статистические данные об объектах, их взаимосвязях и положении в системе.

Используются такие данные, как:

- ареал распространения;

- частота упоминаний объекта;

- частотные характеристики параметров упоминаний объектов и их связей;

- гистограммы «внешних» характеристик.

В данном виде анализа могут быть обнаружены, например, нетипичные или противоречивые наборы характеристик одной системы. В Sensa постоянно поступает и подвергается классификации с использованием механизмов ML (Machine Learning) информация обо всех объектах, которые встречаются на компьютерах.

Например, если компьютер оборудован видеокартой NVIDIA, то в срезе должен быть представлен целый набор файлов, которые относятся к данной модели видеокарт. Появление не всего набора, а лишь одного файла драйвера при отсутствии прочих, говорит о том, что такой файл является подозрительным.

На этом же этапе могут быть выявлены rootkit-компоненты — попытки скрыть вредоносную активность с помощью подмены данных, передаваемых в Sensa. Если в одних и тех же наборах характеристик объекта, которые получены разными способами, обнаружится несовпадение, то это может быть признаком того, что на компьютере есть активные rootkit-компоненты.

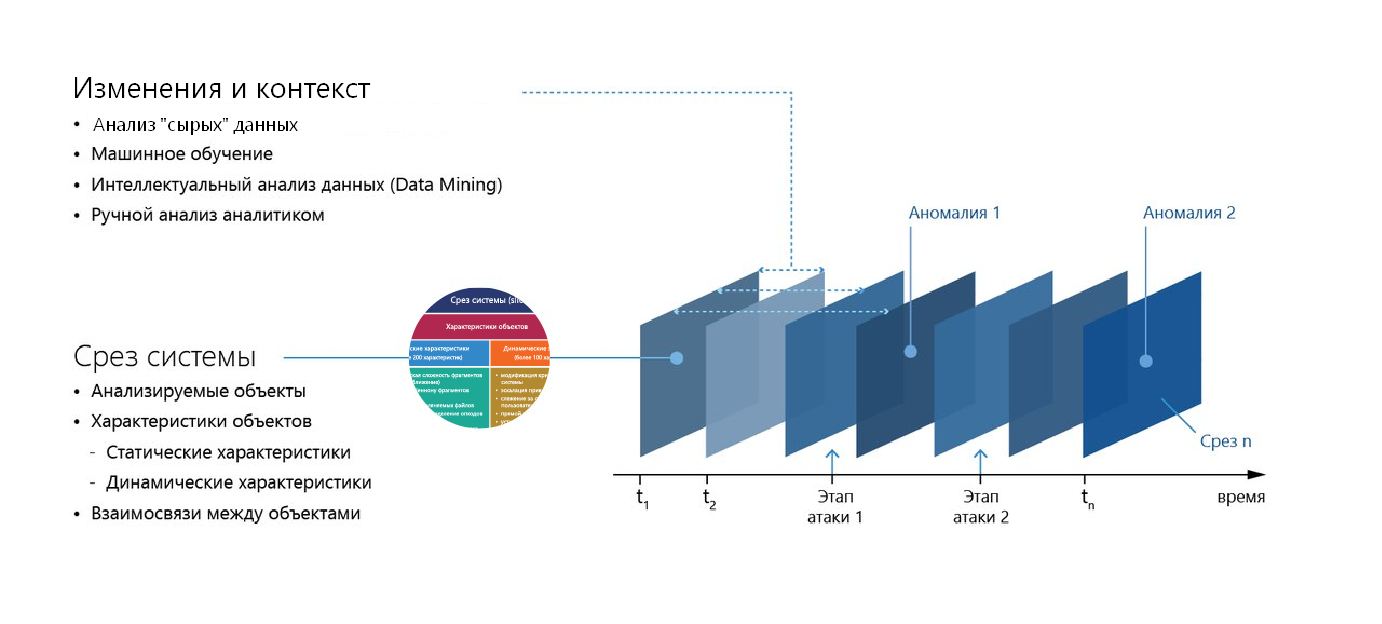

Одна из главных возможностей Sensa заключается в способности анализировать изменения, которые происходят на компьютере (контекст времени*).

Срезы системы, полученные в разные моменты времени, сравниваются между собой, а произошедшие изменения подвергаются анализу. То, что формирование срезов происходит периодически, позволяет учитывать при анализе не только исходное или конечное состояние системы, но и появление новых объектов, а также изменение их характеристик.

Для определения того, какие срезы сравнивать между собой, используется алгоритм, учитывающий динамику во времени, возникновение критических событий в системе, внешние изменения. Алгоритм может «отматывать» состояния системы в прошлое с целью понять и классифицировать изменения в «будущем».

Например, изменение файла для получения механизма автозапуска вредоносного кода аналитическая система Sensa сможет отличить от штатного обновления программы за счет того, что обладает знанием об исходных характеристиках данного объекта.

Возможность гарантировать отсутствие заражения

Способность учитывать контекст событий — далеко не единственное преимущество облачной антивирусной проверки по сравнению с локальной.

Антивирусные программы, работа которых основана на локальных проверках, не могут гарантировать, что компьютер чист (т. е., что на нем нет заражения). Облачные технологии позволяет сделать такой вывод. В облаке можно хранить не только базу вредоносных, но и базу "хороших" файлов — информацию обо всех объектах, которые уже встречались на компьютерах пользователей, и о них точно известно, что они не заражены.

Локальные проверки, лежащие в основе работы большинства традиционных антивирусов, основаны на сигнатурных базах. Сигнатурная база представляет собой список свойств известных (т.е. уже однажды обнаруженных) вредоносных программ. Антивирус после установки скачивает сигнатурную базу и сравнивает с ней все файлы на компьютере. Как только найдено совпадение, программа сигнализирует о тревоге. Если совпадений нет, то антивирус молчит.

Иными словами, сигнатурная база антивируса — это что-то типа списка опасных объектов. Все объекты, отсутствующие в этом списке, считаются разрешенными, и антивирусная программа на них не реагирует. Таким образом, работающий локально антивирус блокирует запуск известных ему опасных объектов, а все остальное разрешает. То есть, он работает по принципу "выявить плохое, остальное — хорошее" (или "разрешить все, что нам неизвестно").

Решения об опасности, которые выносит облачная система Sensa, основаны на противоположном принципе. Все объекты, находящиеся в критических местах системы подключенного к Sensa компьютера, сравниваются со списком объектов, о которых точно известно, что они не заражены. То есть, решения Sensa опираются на принцип "выявить хорошее, а остальное — плохое" (или "запретить все, что нам неизвестно").

Три этапа проверки

Каждый из объектов, находящихся в критических местах компьютера, в Sensa подвергается целому ряду проверок и проходит три уровня классификации.

Первый уровень классификации: известный или неизвестный

Все содержимое критических областей системы сравнивается с базой объектов, которые раньше встречались на компьютерах других пользователей и уже были проанализированы. Если объект совпал с уже известным и прошедшим все три этапа анализа, то о нем сразу можно точно сказать, заражен он или нет. Но расположенные в критических местах системы объекты в процессе работы компьютера постоянно изменяются. Поэтому многие из них оказываются для Sensa новыми и, соответственно, неизвестными — такие объекты требуют дальнейшего анализа.

Второй уровень классификации: антивирус

На втором уровне проводится антивирусная проверка — свойства объекта проверяются по базе известных вирусов аналогично тому, как это делают традиционные сигнатурные антивирусы. Здесь может быть два результата. Первый — найдено совпадение с базой известных вредоносных программ, то есть объект точно заражен. Второй возможный результат — совпадение не найдено. В этом случае традиционные антивирусы делают вывод, что заражения нет. Но на точность такого вывода полагаться нельзя: если объекта нет среди "плохих", это еще не означает, что он "хороший". Ни одна антивирусная лаборатория не располагает списком всех существующих вредоносных программ. Многие из них остаются неизвестными антивирусным компаниям на протяжении многих месяцев, о некоторых они могут не узнать никогда.

Таким образом, на данном уровне классификации можно однозначно узнать, что объект относится к "плохим" и сразу предложить лечение. Если же объект не найден в списке "плохих", то нужно провести еще проверку, чтобы узнать, является ли он "хорошим". То есть, полученный на данном этапе предварительный вывод о том, что объект "хороший" (точнее, что его "нет среди плохих"), может измениться после следующего уровня проверки.

Третий уровень классификации: чист или заражен

Системой Sensa анализируется широкий круг свойств каждого неизвестного объекта (то есть, тех объектов, которые еще не были классифицированы как "плохие"). Это не только характеристики самого объекта, но и другие параметры — распространение, где он встречается в системе, как связан с другими объектами. Всего учитывается более 300 характеристик. Причем, если однозначное решение об отсутствии заражения нельзя вынести автоматически, объект будет рассмотрен вирусным аналитиком Cezurity вручную. После данного этапа можно однозначно сказать, заражен объект или нет.

* Данный вид анализа используется только в Cezurity COTA — решении для обнаружения целенаправленных атак (APT) на корпоративную IT-инфраструктуру. Если компьютер подключен к Sensa с помощью Scanner, Antivirus и Antivirus.Business, данные обрабатываются в контексте одного среза системы. Это связано с тем, что данный вид анализа позволяет выявлять отдельные инструменты атаки. Такие инструменты учитывают особенности конкретной атакуемой IT-инфраструктуры и злоумышленники используют их на отдельных этапах целенаправленной атаки (целенаправленные атаки как правило поэтапны). Вредоносными программами в обычном понимании этого термина такие инструменты не являются и не представляют опасности для домашних компьютеров или небольших сетей.